Jak dobrze przygotować firmę na wypadek utraty danych?

- Karolina Wierzbic

Jak dobrze przygotować firmę na wypadek utraty danych?

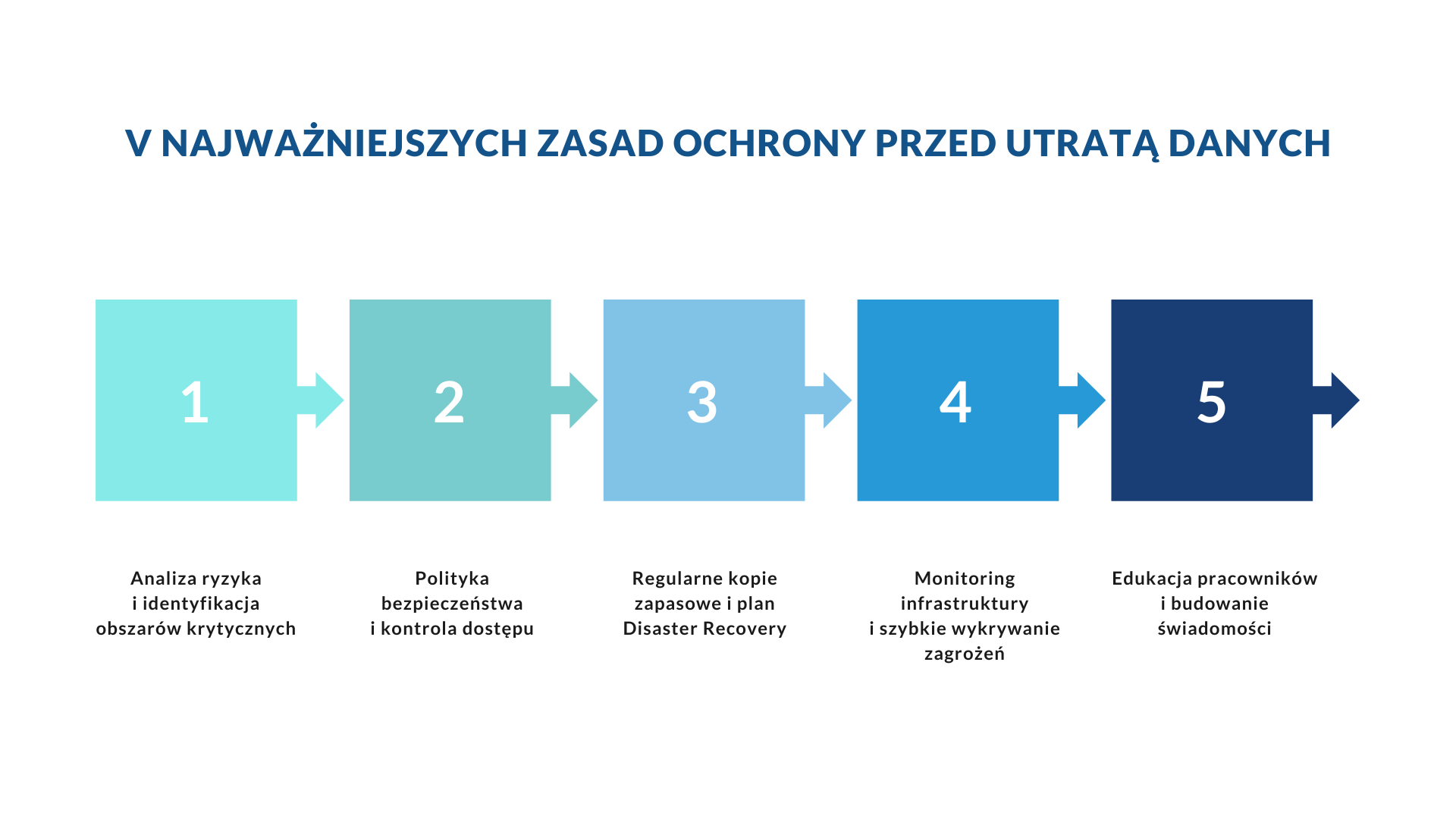

Utrata danych, niezależnie od tego, czy dotyczy dokumentów operacyjnych, baz klientów, korespondencji firmowej czy danych wrażliwych, może sparaliżować działanie organizacji. Dane są dziś fundamentem większości procesów biznesowych: od obsługi klienta, przez księgowość, po zarządzanie produkcją i sprzedażą. Kiedy firma traci do nich dostęp, traci zdolność do realizacji swojej podstawowej działalności.

Źródła takich incydentów mogą być różne: ataki cybernetyczne, awarie sprzętu, błędy ludzkie, nieprzewidziane zdarzenia losowe. Niezależnie od przyczyny skutki często są podobne, spadek produktywności, utrudniona komunikacja, utrata reputacji, a w skrajnych przypadkach naruszenie danych wrażliwych i związane z tym konsekwencje prawne.

Dlatego przygotowanie firmy na wypadek utraty danych to nie tylko techniczne zadanie działu IT. To strategiczny element zarządzania organizacją, który bezpośrednio wpływa na jej stabilność operacyjną i długoterminową odporność na incydenty.

Analiza ryzyka – pierwszy krok do ochrony przed utratą danych

Skuteczna ochrona przed utratą danych zaczyna się od zrozumienia, w jakich obszarach firma jest najbardziej narażona. Analiza ryzyka pozwala określić, które punkty działalności wymagają szczególnej uwagi, jakie systemy są kluczowe dla ciągłości działania i jakie scenariusze awarii mogą wywołać największe konsekwencje.

Ataki cybernetyczne, awarie sprzętu i błędy ludzkie to, jak pokazują statystyki, najczęstsze przyczyny utraty danych firmowych. Regularne przeglądy ryzyka pozwalają nie tylko identyfikować potencjalne słabe punkty, ale także wdrażać środki zapobiegawcze zanim incydent faktycznie wystąpi. W efekcie organizacja jest lepiej przygotowana, a reakcja na problem, szybsza i skuteczniejsza.

Identyfikacja obszarów krytycznych

Każda organizacja przetwarza dane, które są kluczowe z punktu widzenia jej funkcjonowania. Mogą to być bazy klientów, dokumentacja finansowa, projekty operacyjne czy dane niezbędne do obsługi procesów administracyjnych. Identyfikacja takich obszarów pozwala określić priorytety i lepiej zaplanować działania zabezpieczające.

Warto przeanalizować, które systemy muszą działać nieprzerwanie, gdzie przetwarzane są informacje najbardziej wrażliwe oraz jakie dane są potrzebne, aby firma mogła wznowić podstawową działalność po incydencie. To właśnie od tej wiedzy zależy skuteczność planu ochrony przed utratą danych.

Najczęstsze źródła zagrożeń

Do utraty danych prowadzą różne scenariusze, ale kilka z nich powtarza się najczęściej. Ataki cybernetyczne stanowią dziś jedno z głównych zagrożeń, ponieważ mogą blokować dostęp do systemów, szyfrować dane lub prowadzić do ich wycieku. Drugim problemem są awarie sprzętu, zwłaszcza w organizacjach, które korzystają ze starszej infrastruktury lub nie prowadzą regularnych przeglądów.

Duże znaczenie mają także błędy ludzkie. Usunięcie plików przez pomyłkę, niewłaściwa konfiguracja systemu czy nieostrożne obchodzenie się z nośnikami danych mogą doprowadzić do poważnych konsekwencji. Świadomość tych zagrożeń sprawia, że organizacja może skuteczniej projektować zabezpieczenia i tworzyć procedury, które minimalizują ryzyko incydentu.

Dlaczego cykliczna ocena ryzyka jest konieczna

Ryzyko związane z utratą danych nie jest czymś stałym. Zmienia się wraz z rozwojem firmy, pojawianiem się nowych systemów, aktualizacją procesów i zwiększaniem liczby użytkowników. Do tego dochodzą nowe zagrożenia, które pojawiają się w środowisku cybernetycznym. Dlatego analiza ryzyka powinna być procesem powtarzalnym, a nie jednorazowym zadaniem.

Regularna ocena pozwala wykryć nowe słabe punkty, sprawdzić skuteczność dotychczasowych zabezpieczeń oraz wprowadzić zmiany zanim dojdzie do incydentu. Firmy, które traktują analizę ryzyka jako element stałego zarządzania bezpieczeństwem, znacznie szybciej reagują na pojawiające się wyzwania i lepiej chronią swoje zasoby.

Polityka bezpieczeństwa danych – fundament przygotowania firmy

Bez spójnej polityki bezpieczeństwa trudno mówić o skutecznej ochronie przed utratą danych. To właśnie ona porządkuje odpowiedzialności, procedury i zasady, które obowiązują w całej organizacji. Polityka bezpieczeństwa określa, jakie dane są najważniejsze, kto ma do nich dostęp, w jaki sposób są zabezpieczane i jakie działania należy podjąć w razie incydentu.

Dobrze przygotowana polityka powinna być praktycznym narzędziem, a nie jedynie formalnym dokumentem. Powinna jasno wskazywać, jakie metody ochrony należy stosować, jak wygląda zarządzanie dostępem, w jaki sposób kontrolować konfiguracje i jak reagować na potencjalne naruszenia. To fundament, który wspiera wszystkie kolejne działania związane z bezpieczeństwem danych.

Co powinna obejmować polityka bezpieczeństwa

Polityka bezpieczeństwa danych powinna jasno określać zasady dotyczące przetwarzania, przechowywania i udostępniania informacji w organizacji. To dokument, który musi uwzględniać zarówno kwestie techniczne, jak i proceduralne. W pierwszej kolejności należy wskazać, jakie dane są krytyczne dla firmy i jakie poziomy ochrony im przysługują. Kolejnym elementem są zasady zarządzania dostępem, czyli określenie, kto może korzystać z konkretnych zasobów i na jakich warunkach.

Warto również opisać procesy dotyczące bezpiecznego korzystania z urządzeń firmowych, procedury zgłaszania incydentów oraz zasady tworzenia i przechowywania dokumentacji. Dzięki temu polityka staje się praktycznym przewodnikiem, który pomaga pracownikom działać zgodnie z przyjętymi standardami bezpieczeństwa.

Techniczne elementy ochrony danych

Oprócz procedur organizacyjnych kluczowe znaczenie mają techniczne środki ochrony. Do najważniejszych należą szyfrowanie danych, które zabezpiecza informacje przed nieautoryzowanym odczytem, oraz weryfikacja dwuetapowa, która utrudnia przejęcie kont firmowych. Ważne jest także regularne przeprowadzanie audytów bezpieczeństwa i kontrola jakości danych, dzięki którym można wychwycić błędy lub nieprawidłowe konfiguracje.

Elementem polityki powinny być również zasady dotyczące segmentacji sieci, aktualizacji systemów oraz zarządzania kopiami zapasowymi. To właśnie połączenie odpowiednich narzędzi i procedur tworzy środowisko, w którym ryzyko utraty danych jest znacząco ograniczone.

Rola standardów i zgodności regulacyjnej

Standardy i regulacje nie są jedynie formalnym wymogiem. To narzędzia, które pomagają firmom wprowadzić spójne zasady zarządzania bezpieczeństwem danych. RODO, wytyczne branżowe czy normy dotyczące zarządzania ciągłością działania wskazują, jak prawidłowo chronić informacje, jak reagować na incydenty oraz jak dokumentować procesy.

Wdrożenie odpowiednich standardów podnosi poziom bezpieczeństwa i zmniejsza ryzyko błędów proceduralnych. Przestrzeganie zasad regulacyjnych oznacza również lepszą przejrzystość w zakresie zarządzania danymi. Dzięki temu firma może szybciej wykrywać nieprawidłowości, ograniczać ryzyko utraty danych oraz budować większe zaufanie klientów i partnerów biznesowych.

Backup – klucz do minimalizacji skutków utraty danychBackup – klucz do minimalizacji skutków utraty danychBackup – klucz do minimalizacji skutków utraty danych

Nawet najbardziej rozbudowane zabezpieczenia nie dają pełnej gwarancji, że firma uniknie incydentu związanego z utratą danych. Dlatego tak istotne jest wdrożenie mechanizmów, które pozwolą szybko przywrócić dostęp do informacji, gdy do problemu już dojdzie. Regularne tworzenie kopii zapasowych chroni organizację przed skutkami awarii, błędów użytkowników czy ataków ransomware.

Backup jest skuteczny tylko wtedy, gdy jest wykonywany cyklicznie, przechowywany w bezpiecznym miejscu i weryfikowany pod kątem możliwości odtworzenia. Warto również zadbać o stały monitoring bezpieczeństwa systemów. Odpowiednie narzędzia pozwalają wykryć wczesne oznaki ataków lub nieprawidłowości w działaniu infrastruktury. Dzięki temu możliwa jest szybka reakcja, zanim problem przerodzi się w poważny incydent.

Regularne kopie zapasowe jako podstawa ciągłości działania

Kopie zapasowe to jeden z najważniejszych elementów ochrony danych. Niezależnie od tego, czy utrata danych wynika z błędu użytkownika, awarii sprzętu czy ataku cybernetycznego, dobrze przygotowany backup pozwala szybko wrócić do pracy. Najważniejsza jest regularność. Backup wykonywany raz na kilka miesięcy nie spełnia swojej funkcji, ponieważ nie odzwierciedla aktualnego stanu danych i może oznaczać poważne straty operacyjne.

Warto ustalić harmonogram tworzenia kopii zapasowych, który odpowiada dynamice działania firmy. Dla jednych wystarczający będzie backup raz dziennie, a dla innych konieczne będzie wykonywanie kopii w krótszych odstępach. Najważniejsze, aby dane były zabezpieczone w sposób przewidywalny i zgodny z realnymi potrzebami organizacji.

Jak wybierać częstotliwość i lokalizację backupu?

Odpowiednia częstotliwość tworzenia kopii zależy od tego, jak szybko zmieniają się dane w firmie. Organizacje pracujące na dużych wolumenach informacji powinny wykonywać backup częściej. Ważny jest także wybór właściwej lokalizacji. Kopie zapasowe można przechowywać lokalnie, ale takie rozwiązanie nie chroni przed skutkami zdarzeń losowych.

Coraz więcej firm decyduje się więc na przechowywanie backupów w środowisku zdalnym, na przykład w chmurze. Zapewnia to większą odporność na awarie i pozwala uniknąć sytuacji, w której oryginalne dane i ich kopia znajdują się w jednym miejscu. Połączenie lokalnych i zdalnych kopi sprawia, że nawet w przypadku poważnego incydentu organizacja może szybko przywrócić pełną sprawność operacyjną.

Disaster Recovery i odtwarzanie po awarii

Backup jest tylko jednym z elementów strategii ochrony danych. Aby firma mogła szybko wrócić do pracy po poważnym incydencie, potrzebny jest także plan odtwarzania po awarii zwany Disaster Recovery. Określa on, jakie działania należy podjąć tuż po incydencie, kto jest odpowiedzialny za ich realizację oraz w jaki sposób przywrócić kluczowe systemy.

Wiele organizacji decyduje się na korzystanie z usług typu Disaster Recovery w chmurze. Umożliwiają one automatyczne odtworzenie danych i uruchomienie środowisk zapasowych, dzięki czemu nawet poważna awaria nie musi oznaczać wielogodzinnego przestoju. Takie podejście poprawia odporność na nieprzewidziane zdarzenia i pozwala utrzymać ciągłość działania, która ma kluczowe znaczenie w sytuacjach kryzysowych.

Monitoring systemów i wczesne wykrywanie zagrożeń

Oprócz tworzenia kopii zapasowych niezwykle ważne jest bieżące monitorowanie systemów. Zaawansowane narzędzia pozwalają wykrywać anomalie, które mogą świadczyć o próbach przejęcia systemu, nieautoryzowanym dostępie czy przygotowaniach do ataku. Dzięki monitoringowi możliwe jest zauważenie problemu na wczesnym etapie i podjęcie działań zanim skutki będą odczuwalne dla całej organizacji.

Monitoring pomaga również wykryć błędy w konfiguracji, przeciążenia infrastruktury czy nietypowe zachowania aplikacji. Wszystkie te elementy mogą prowadzić do utraty danych, jeśli nie zostaną szybko naprawione. Dlatego stała obserwacja systemów i reagowanie na sygnały ostrzegawcze powinny być integralną częścią strategii bezpieczeństwa danych.

Rola pracowników w zapobieganiu utracie danych

Nawet najbardziej zaawansowane technologie nie zagwarantują pełnej ochrony, jeśli pracownicy nie są świadomi zagrożeń związanych z przetwarzaniem danych. To właśnie ludzie mają największy wpływ na bezpieczeństwo informacji, ponieważ to oni korzystają z systemów, otwierają wiadomości, przetwarzają pliki i podejmują decyzje, które mogą wzmacniać lub osłabiać poziom ochrony.

W wielu przypadkach utrata danych wynika z nieostrożności lub braku wiedzy. Dlatego budowanie świadomości i rozwijanie kompetencji w obszarze cyberbezpieczeństwa jest równie ważne jak inwestowanie w technologie. Pracownicy dobrze rozumiejący zagrożenia są w stanie szybciej reagować, unikać ryzykownych działań i zgłaszać nieprawidłowości, zanim doprowadzą one do poważnych problemów.

Dlaczego czynnik ludzki jest nadal najsłabszym ogniwem

W większości firm to właśnie użytkownicy stanowią największe źródło ryzyka. Do utraty danych prowadzą działania takie jak przypadkowe usuwanie plików, korzystanie z niezaufanych nośników, otwieranie podejrzanych załączników czy ignorowanie komunikatów ostrzegawczych. Często wynika to z pośpiechu, rutyny lub braku podstawowej wiedzy na temat cyberbezpieczeństwa.

Właśnie dlatego organizacje powinny traktować edukację jako stały element zarządzania bezpieczeństwem. Pracownik, który wie jak rozpoznać próbę ataku, dlaczego hasła muszą być odpowiednio silne oraz co zrobić w razie utraty danych, jest ogromnym wsparciem dla całego systemu ochrony. Świadomość ryzyka przekłada się na znacznie wyższy poziom bezpieczeństwa.

Cykliczne szkolenia i budowanie świadomości

Szkolenia dotyczące bezpieczeństwa danych powinny być prowadzone regularnie, a nie tylko podczas wdrożenia nowych pracowników. Z czasem pojawiają się nowe metody ataków, a rutyna sprzyja utracie czujności, dlatego cykliczne odświeżanie wiedzy jest konieczne.

Ważnym elementem szkoleń jest praktyka. Pracownicy powinni wiedzieć, jak rozpoznawać podejrzane wiadomości, dlaczego nie wolno korzystać z nieznanych nośników danych oraz w jaki sposób zgłaszać incydenty. Dobrym rozwiązaniem są również testy phishingowe, które pomagają ocenić poziom przygotowania zespołu i wskazać obszary wymagające dodatkowego wsparcia.

Świadomy pracownik to nie tylko mniejsze ryzyko błędu, ale także większa szansa na szybkie wykrycie niepokojących sygnałów, zanim przełożą się one na realną utratę danych.

Jak przygotować firmę na incydent? Plan działania na wypadek utraty danych

Nawet najlepsze zabezpieczenia nie gwarantują pełnej odporności na incydenty. Dlatego każda organizacja powinna mieć przygotowany plan działania na wypadek utraty danych. Taki plan określa, jakie kroki należy podjąć, aby jak najszybciej przywrócić funkcjonowanie systemów, zminimalizować straty i poinformować odpowiednie osoby o zaistniałej sytuacji.

Plan reagowania powinien uwzględniać strukturę odpowiedzialności, listę kluczowych kontaktów, procedury komunikacji wewnętrznej oraz jasno opisane działania techniczne. Dzięki temu firma jest w stanie działać sprawnie, nawet jeśli incydent pojawi się nagle i w najbardziej wymagającym momencie. Przygotowanie takiego planu to zarówno element compliance, jak i realne wsparcie dla zespołów odpowiedzialnych za utrzymanie ciągłości działania.

Procedury reagowania na incydenty

Gdy dochodzi do utraty danych, liczy się szybka i dobrze skoordynowana reakcja. Procedury reagowania na incydenty powinny jasno określać, kto odpowiada za podjęcie decyzji, jakie kroki należy wykonać w pierwszej kolejności oraz jak wygląda pełen proces przywracania danych. Ważna jest także komunikacja, zarówno wewnętrzna, jak i zewnętrzna, aby uniknąć chaosu i zapewnić spójne działania całej organizacji.

Ważnym elementem procedur jest dokładne dokumentowanie każdego etapu. Pozwala to później przeanalizować przyczyny incydentu, wyciągnąć wnioski i wprowadzić ulepszenia do istniejącego systemu bezpieczeństwa. Dzięki temu firma nie tylko przywraca dane, ale również zwiększa swoją odporność na przyszłe zagrożenia.

Symulacje i testy odtworzeniowe

Plany i procedury to jedno, a praktyczna gotowość zespołu to drugie. Dlatego niezbędne są regularne testy odtworzeniowe, które sprawdzają, czy kopie zapasowe można przywrócić, a cały proces przebiega sprawnie. Symulacje incydentów pozwalają ocenić, jak poszczególne zespoły radzą sobie w sytuacjach kryzysowych oraz czy procedury są wystarczająco zrozumiałe i kompletne.

Takie ćwiczenia ujawniają potencjalne luki, które w warunkach realnego incydentu mogłyby spowolnić reakcję lub doprowadzić do dodatkowych komplikacji. Testy odtworzeniowe nie tylko poprawiają skuteczność planów reagowania, ale też zwiększają pewność, że dane można przywrócić szybko i bez strat.

Stałe doskonalenie strategii bezpieczeństwa danych

Bezpieczeństwo danych nie jest projektem z określoną datą zakończenia. To proces, który wymaga regularnego przeglądu i aktualizacji. Zmieniają się zagrożenia, pojawiają się nowe technologie, a organizacja przechodzi kolejne etapy rozwoju. Strategia bezpieczeństwa powinna nadążać za tymi zmianami.

Warto cyklicznie analizować skuteczność stosowanych rozwiązań, porównywać je z najlepszymi praktykami rynkowymi oraz wprowadzać usprawnienia tam, gdzie pojawiają się nowe ryzyka. Aktywne doskonalenie procedur, technologii i kompetencji przekłada się bezpośrednio na odporność firmy. Organizacje, które dbają o ciągłą poprawę systemów ochrony danych, znacznie lepiej radzą sobie w sytuacjach kryzysowych.

Dlaczego przygotowanie na utratę danych to inwestycja w stabilność biznesu?

Zdolność do szybkiego reagowania na incydenty związane z utratą danych decyduje o tym, jak długo organizacja pozostanie operacyjna w sytuacji kryzysowej. Firma, która posiada jasne procedury, aktualne kopie zapasowe, wdrożony plan Disaster Recovery i odpowiednio przeszkolonych pracowników, może ograniczyć skutki incydentu do minimum. To realna ochrona nie tylko przed stratami finansowymi, ale także przed utratą reputacji i zaufania klientów.

Przygotowanie na utratę danych nie jest kosztem dodatkowym, lecz elementem długofalowej strategii stabilności biznesowej. Każda zainwestowana w ten obszar złotówka przekłada się na większą odporność organizacji i jej zdolność do funkcjonowania w dynamicznym i coraz bardziej nieprzewidywalnym środowisku cyfrowym.

FAQ

Najczęstsze przyczyny to błędy ludzkie, awarie sprzętu oraz ataki cybernetyczne. Niekiedy winne są także nieprawidłowe konfiguracje systemów lub brak regularnych kopii zapasowych.

Częstotliwość zależy od intensywności pracy z danymi. W większości firm sprawdza się backup wykonywany codziennie lub kilka razy dziennie. Ważne, aby harmonogram odpowiadał realnym potrzebom.

Tak, o ile dostawca spełnia standardy bezpieczeństwa i umożliwia szyfrowanie danych. Chmura pozwala też przechowywać kopie w innej lokalizacji niż oryginał, co zwiększa odporność na awarie.

Bo to oni korzystają z systemów i podejmują codzienne decyzje. Nieostrożne działanie lub brak wiedzy mogą prowadzić do utraty danych. Dlatego regularne szkolenia są kluczowe.

Backup to kopia danych. Disaster Recovery to szerszy plan, który określa, jak przywrócić działanie całej infrastruktury po incydencie. Obejmuje procedury, odpowiedzialności i techniczne kroki odtworzeniowe.