Cyberbezpieczeństwo Twojej firmy

- Paweł Kruszec

Cyberbezpieczeństwo Twojej firmy

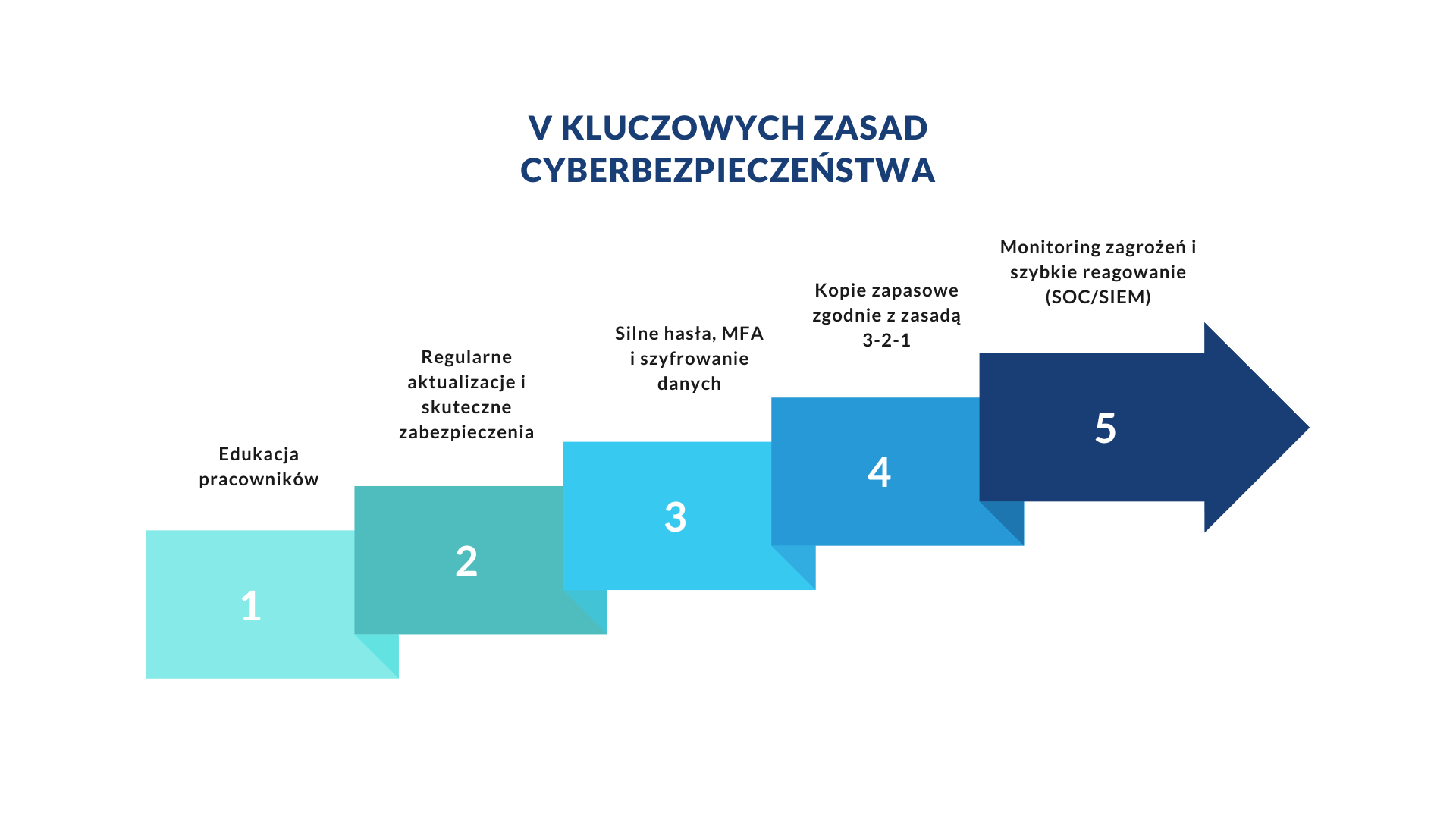

Edukacja pracowników jako pierwsza linia obrony

W większości incydentów bezpieczeństwa to nie technologia zawodzi jako pierwsza, lecz człowiek. Kliknięcie w niebezpieczny link, pobranie podejrzanego załącznika, użycie słabego hasła – to właśnie takie drobne działania otwierają drogę do poważnych naruszeń. Dlatego edukacja pracowników jest jednym z najważniejszych filarów cyberbezpieczeństwa w firmie, niezależnie od jej wielkości.

Regularne szkolenia pomagają rozpoznać najnowsze rodzaje ataków, takie jak phishing, vishing czy próby podszywania się pod dostawców usług. Równie ważne jest uświadamianie pracownikom, jak wygląda bezpieczne korzystanie z firmowych urządzeń, przeglądarki czy poczty elektronicznej. Dobrze przygotowane zespoły potrafią szybko wychwycić nietypowe sytuacje i reagować, zanim zagrożenie rozwinie się w pełnoprawny incydent.

Świadomość użytkowników to pierwszy i najtańszy sposób na zwiększenie poziomu bezpieczeństwa IT. W firmach, w których edukacja traktowana jest jako ciągły proces, liczba incydentów wyraźnie spada, a pracownicy stają się realnym wsparciem, a nie słabym ogniwem.

Najczęstsze błędy użytkowników

Nawet najbardziej zaawansowane systemy bezpieczeństwa nie ochronią firmy, jeśli pracownicy popełniają podstawowe błędy. Najczęstsze z nich wynikają z pośpiechu, rutyny lub braku świadomości zagrożeń. Klikanie w linki z nieznanych źródeł, otwieranie załączników od niezweryfikowanych nadawców czy instalowanie aplikacji spoza zaufanych sklepów to w praktyce najkrótsza droga do infekcji złośliwym oprogramowaniem.

Wiele incydentów zaczyna się również od tworzenia słabych haseł, ich powtarzania lub zapisywania w łatwo dostępnych miejscach. Zdarza się także, że użytkownicy ignorują komunikaty o podejrzanym logowaniu, przekazują dane logowania współpracownikom lub podłączają prywatne urządzenia do firmowej sieci bez wcześniejszego sprawdzenia ich bezpieczeństwa.

Świadomość takich błędów pozwala firmom lepiej projektować szkolenia i procedury, które realnie zmniejszają ryzyko incydentów związanych z czynnikiem ludzkim.

Aktualizacje i zabezpieczenia – fundament bezpieczeństwa IT

Wiele udanych ataków cybernetycznych wykorzystuje dobrze znane luki, na które producenci oprogramowania dawno udostępnili poprawki. Problem w tym, że organizacje często odkładają aktualizacje na później, bo chcą uniknąć przerw w pracy. To poważny błąd. Opóźnienia w instalacji poprawek bezpieczeństwa sprawiają, że systemy i aplikacje stają się podatne na ataki, które można było łatwo zablokować.

Regularne aktualizacje obejmują nie tylko system operacyjny, ale także aplikacje biurowe, systemy księgowe, narzędzia komunikacyjne i wszelkie komponenty wykorzystywane w codziennej pracy. Wspierają je rozwiązania takie jak antywirusy, firewalle, systemy EDR i narzędzia analizujące ruch sieciowy. To pierwsza warstwa ochrony, która znacząco ogranicza ryzyko infekcji złośliwym oprogramowaniem czy prób przejęcia zasobów firmowych.

Dbanie o aktualizacje i odpowiednio dobrane narzędzia zabezpieczające jest fundamentem cyberbezpieczeństwa w każdej firmie. Bez nich nawet najbardziej świadomi pracownicy i najbardziej rozbudowane procedury nie zagwarantują pełnej ochrony.

Aktualizacje systemów i aplikacji

Każdy system operacyjny i każda aplikacja w firmie mają swój cykl życia, w którym regularnie pojawiają się poprawki bezpieczeństwa. Ich zadaniem jest zamknięcie luk, które mogłyby zostać wykorzystane przez cyberprzestępców. Kiedy te poprawki nie są instalowane na czas, firma naraża się na ataki oparte na znanych podatnościach, które w wielu przypadkach można przeprowadzić przy minimalnym nakładzie technicznym.

Dlatego aktualizacje powinny odbywać się automatycznie lub zgodnie z jasno określonym harmonogramem, który obejmuje zarówno stacje robocze, serwery, urządzenia mobilne, jak i oprogramowanie specjalistyczne. W praktyce to jeden z najbardziej efektywnych i najtańszych sposobów na ograniczenie incydentów – a jednocześnie krok, który organizacje często pomijają lub traktują drugoplanowo.

Regularne aktualizacje zmniejszają powierzchnię ataku i budują stabilne środowisko, na którym można bezpiecznie rozwijać infrastrukturę IT i nowe usługi.

Oprogramowanie ochronne – antywirusy, firewalle, EDR

Oprogramowanie ochronne to druga warstwa zabezpieczeń, która pełni rolę tarczy chroniącej firmowe zasoby przed złośliwym oprogramowaniem, próbami włamań czy niepożądanym ruchem sieciowym. Klasyczne rozwiązania, takie jak antywirusy czy firewalle, są dziś uzupełniane przez bardziej zaawansowane narzędzia EDR (Endpoint Detection and Response).

EDR potrafi nie tylko wykrywać zagrożenia, ale również analizować zachowanie procesów, wykrywać anomalie i reagować w czasie rzeczywistym. To duża zmiana w porównaniu do tradycyjnego skanowania sygnaturowego, które działa wyłącznie na znanych wzorcach. W połączeniu z odpowiednio skonfigurowaną zaporą sieciową i systemami monitorującymi ruch, EDR stanowi podstawę współczesnej ochrony urządzeń końcowych.

Takie rozwiązania pomagają organizacjom szybciej wychwycić podejrzane działania i ograniczyć ich skutki, zanim dojdzie do utraty danych lub paraliżu systemów. W świecie, w którym cyberataki stają się coraz bardziej wyrafinowane, wielowarstwowe zabezpieczenia są koniecznością, a nie dodatkiem.

Silne hasła, MFA i szyfrowanie danych – podstawowe standardy bezpieczeństwa

Dostęp do systemów firmowych to jeden z najczęściej atakowanych obszarów infrastruktury IT. Cyberprzestępcy wykorzystują skradzione hasła, ataki słownikowe, zgadywanie haseł lub ponowne użycie danych z wcześniejszych wycieków. Dlatego fundamentem bezpieczeństwa staje się odpowiednia polityka haseł, wspierana przez weryfikację dwuetapową (MFA) oraz szyfrowanie danych. To jedne z najprostszych do wdrożenia, a jednocześnie najbardziej skutecznych metod ochrony przed włamaniami.

Silne, unikalne hasła dla każdego konta, obowiązkowa weryfikacja dwuetapowa i szyfrowanie danych zwiększają poziom cyberbezpieczeństwa firmy w sposób wielokrotny. Nawet jeśli cyberprzestępca wejdzie w posiadanie części danych uwierzytelniających, MFA i szyfrowanie znacząco ograniczą możliwość dalszego ruchu po systemach. To podstawowy zestaw zabezpieczeń, który każda organizacja powinna traktować jako standard.

Dlaczego hasła to wciąż krytyczny element zabezpieczeń?

Hasła nadal pozostają najpopularniejszym sposobem uwierzytelniania, ale jednocześnie są jednym z najsłabszych punktów bezpieczeństwa. Pracownicy często tworzą hasła zbyt krótkie, przewidywalne lub oparte na schematach, które łatwo złamać nawet bez specjalistycznych narzędzi. Dodatkowym problemem jest wielokrotne używanie tego samego hasła do wielu usług – jeśli jedno z nich wycieknie, pozostałe przestają być bezpieczne.

Dlatego polityki haseł muszą uwzględniać długość, złożoność, okresową zmianę oraz wymóg unikalności. Równie ważne jest wdrożenie menedżerów haseł, dzięki którym użytkownicy nie muszą zapamiętywać skomplikowanych kombinacji. W połączeniu z kontrolą dostępu i regularnym audytem haseł organizacje mogą znacząco ograniczyć ryzyko włamania opartego na prostym błędzie użytkownika.

Weryfikacja dwuetapowa jako obowiązek, a nie opcja

Weryfikacja dwuetapowa (MFA) jest jednym z najskuteczniejszych sposobów ochrony dostępu do systemów firmowych. Nawet jeśli hasło zostanie przechwycone lub wycieknie, atakujący nie uzyska dostępu bez dodatkowego kodu, który wysyłany jest na telefon, generowany w aplikacji lub potwierdzany biometrycznie. Z perspektywy firmy oznacza to, że pojedyncza luka lub błąd pracownika nie prowadzi automatycznie do przejęcia konta.

MFA powinno być stosowane na wszystkich krytycznych usługach: poczcie e-mail, narzędziach do zarządzania projektami, systemach finansowych, panelach administracyjnych i dostępie do chmury. Coraz bardziej powszechne staje się także stosowanie metod opartych na FIDO2 lub kluczach sprzętowych, które praktycznie uniemożliwiają phishing. Współczesne cyberbezpieczeństwo dla firm nie istnieje bez wieloskładnikowego uwierzytelniania, dlatego traktowanie MFA jako obowiązku, a nie dodatku, staje się standardem.

Szyfrowanie – ochrona danych nawet po wycieku

Szyfrowanie danych zapewnia firmie dodatkową warstwę ochrony, która działa nawet wtedy, gdy dojdzie do wycieku lub kradzieży urządzenia. Dzięki szyfrowaniu dane na dyskach, serwerach i w komunikacji są nieczytelne dla osób nieuprawnionych. To oznacza, że nawet jeśli cyberprzestępca uzyska fizyczny dostęp do zasobów, nie będzie w stanie ich wykorzystać bez klucza deszyfrującego.

Szyfrowanie dotyczy zarówno danych „w spoczynku” (np. dyski laptopów, backupy), jak i danych „w tranzycie” (komunikacja między systemami, przesyłanie plików). Firmy, które wdrażają szyfrowanie jako standard, znacząco ograniczają ryzyko naruszeń RODO, utraty reputacji czy kosztownych incydentów związanych z wyciekiem poufnych informacji. To jeden z najbardziej efektywnych i długoterminowych sposobów zabezpieczenia danych organizacji.

Tworzenie kopii zapasowych zgodnie z zasadą 3-2-1

Kopie zapasowe to ostatnia linia obrony przed utratą danych. Nawet najlepiej zabezpieczona firma może doświadczyć incydentu, który uniemożliwi dostęp do kluczowych systemów – awarii sprzętu, zaszyfrowania danych przez ransomware czy błędu użytkownika. Dlatego tak ważne jest tworzenie regularnych backupów zgodnie z zasadą 3-2-1, która od lat pozostaje jednym z najbardziej niezawodnych modeli ochrony danych.

Backup nie jest już traktowany jako techniczne zadanie działu IT, ale jako fundament cyberbezpieczeństwa firmy. To właśnie od kopii zapasowych zależy, jak szybko organizacja odzyska sprawność operacyjną po incydencie i czy będzie w stanie uniknąć poważnych strat finansowych. Zasada 3-2-1 jest prosta, skuteczna i odporna na różne scenariusze zagrożeń, dlatego powinna stanowić standard w każdej firmie.

Co oznacza zasada 3-2-1 i dlaczego działa?

Zasada 3-2-1 zakłada, że dane powinny być zabezpieczone w sposób warstwowy, minimalizując ryzyko jednoczesnej utraty wszystkich kopii. Jej założenia są bardzo proste:

3 – trzy kopie danych

Jedna to dane produkcyjne, a dwie pozostałe to kopie zapasowe. Dzięki temu nawet jeśli jedna kopia zostanie uszkodzona lub utracona, pozostałe nadal chronią organizację przed paraliżem.

2 – dwa różne nośniki

Kopie zapasowe powinny znajdować się na co najmniej dwóch różnych typach nośników, np. dysk zewnętrzny + chmura lub NAS + taśma. Chroni to firmę przed awarią jednego rodzaju urządzenia.

1 – jedna kopia w lokalizacji zdalnej

Kluczowym elementem jest przechowywanie co najmniej jednej kopii poza siedzibą firmy. Najczęściej jest to chmura, która chroni dane przed zdarzeniami losowymi, takimi jak pożar, zalanie czy kradzież sprzętu.

Zasada 3-2-1 działa, ponieważ eliminuje ryzyko pojedynczego punktu awarii. Nawet w przypadku zaawansowanego ataku ransomware firma jest w stanie szybko przywrócić dane i wznowić pracę.

Chmura jako bezpieczna lokalizacja dla kopii danych

Przechowywanie kopii zapasowych w chmurze stało się jednym z najskuteczniejszych sposobów ochrony danych przed utratą. Chmura oferuje wysoki poziom dostępności, odporność na awarie fizyczne i możliwość szybkiego odtworzenia zasobów nawet wtedy, gdy lokalna infrastruktura ulegnie uszkodzeniu. To ważne szczególnie w sytuacjach takich jak pożar, zalanie serwerowni czy kradzież sprzętu, które mogą zniszczyć zarówno dane produkcyjne, jak i lokalne kopie zapasowe.

W modelu chmurowym backup jest przechowywany w profesjonalnych centrach danych, z wielowarstwową ochroną fizyczną, logiczną i sieciową. Organizacje zyskują także możliwość automatyzacji harmonogramów backupu, szyfrowania danych oraz testowania odtworzeń bez obciążania środowiska produkcyjnego.

W praktyce zasada 3-2-1 jest w pełni skuteczna dopiero wtedy, gdy jedna kopia danych znajduje się poza lokalizacją firmy – najlepiej w bezpiecznym, odseparowanym środowisku chmurowym.

Monitorowanie zagrożeń i szybkie reagowanie – SOC, SIEM i automatyzacja

Skuteczne cyberbezpieczeństwo to nie tylko zapobieganie incydentom, ale również ich szybkie wykrywanie i neutralizowanie. Współczesne ataki często przebiegają w sposób cichy i wieloetapowy. Cyberprzestępcy potrafią przez wiele dni lub tygodni działać niezauważeni, zanim przeprowadzą właściwy atak. Dlatego niezbędne jest stałe monitorowanie infrastruktury IT oraz aktywne reagowanie na wszelkie anomalie.

Systemy klasy SIEM analizują logi z różnych źródeł w czasie rzeczywistym, łączą fakty i wykrywają działania odstające od normy. SOC – Security Operations Center – odpowiada za interpretację tych danych i reagowanie na incydenty. Połączenie SIEM i SOC pozwala nie tylko zauważyć zagrożenie, ale również ocenić jego skalę, odseparować zainfekowane systemy i wdrożyć odpowiednie środki naprawcze.

To właśnie monitoring 24/7 decyduje, czy firma dowie się o incydencie w porę, czy dopiero wtedy, gdy szkody będą nieodwracalne. Stałe nadzorowanie środowiska IT staje się więc jednym z filarów cyberbezpieczeństwa, niezależnie od wielkości przedsiębiorstwa.

Dlaczego monitoring 24/7 jest koniecznością?

Zagrożenia cybernetyczne nie pojawiają się wyłącznie w godzinach pracy. Atak może rozpocząć się w środku nocy, w weekend albo podczas świątecznej przerwy, kiedy nikt nie patrzy na systemy. Właśnie dlatego firmy, które opierają bezpieczeństwo wyłącznie na pracy administratorów dostępnych „od poniedziałku do piątku”, narażają się na ogromne ryzyko.

Monitoring 24/7 pozwala wykryć podejrzane działania od razu po ich wystąpieniu: nietypowe logowania, nagły wzrost ruchu, próby skanowania portów czy próby eksfiltracji danych. To sygnały, które mogą świadczyć o przygotowaniach do większego ataku. Odpowiednio szybka reakcja często przesądza o tym, czy firma zareaguje w porę, odcinając zagrożenie, czy obudzi się dopiero wtedy, gdy dane zostaną zaszyfrowane lub wykradzione.

Stały nadzór nad infrastrukturą pozwala zminimalizować czas między zdarzeniem a reakcją, co w przypadku cyberataków ma kluczowe znaczenie. To właśnie czas reakcji jest dziś jednym z głównych wskaźników skuteczności cyberbezpieczeństwa w firmie.

Wewnętrzny SOC czy usługodawca zewnętrzny?

Wraz ze wzrostem złożoności zagrożeń rośnie także zapotrzebowanie na specjalistyczne kompetencje. Wiele firm rozważa stworzenie wewnętrznego SOC, ale wymaga to dużych inwestycji – zarówno w ludzi, jak i w technologię. Specjaliści ds. bezpieczeństwa są dziś jednymi z najbardziej poszukiwanych na rynku, a ich rekrutacja i utrzymanie staje się coraz trudniejsze. Do tego dochodzą koszty związane z narzędziami, infrastrukturą i utrzymaniem procesów operacyjnych.

Alternatywą jest skorzystanie z usług zewnętrznego partnera, który przejmuje odpowiedzialność za monitorowanie środowiska, analizę zdarzeń, reagowanie na incydenty i raportowanie. Taki model jest często bardziej dostępny kosztowo i pozwala firmie korzystać z wiedzy ekspertów oraz dojrzałych technologii bez konieczności budowania całego ekosystemu od zera.

Dla wielu organizacji to właśnie współpraca z wyspecjalizowanym dostawcą usług cyberbezpieczeństwa okazuje się najbardziej efektywnym rozwiązaniem. Pozwala skoncentrować się na działalności operacyjnej przy jednoczesnym zapewnieniu wysokiego poziomu bezpieczeństwa infrastruktury.

Cyberbezpieczeństwo a sektor MŚP – czy zagrożenia są takie same?

Wielu właścicieli małych i średnich firm wciąż zakłada, że cyberprzestępcy skupiają się głównie na dużych przedsiębiorstwach i instytucjach publicznych. Tymczasem statystyki pokazują, że to właśnie mniejsze organizacje są częściej celem ataków. Wynika to z prostego faktu: firmy z sektora MŚP często nie posiadają rozbudowanej infrastruktury bezpieczeństwa, a wiele procesów realizowanych jest bez stałego nadzoru specjalistów IT. To czyni je łatwiejszym celem, a zarazem atrakcyjnym punktem wejścia dla cyberprzestępców.

Zagrożenia są takie same niezależnie od wielkości firmy – phishing, ransomware, wyłudzenia danych uwierzytelniających, kradzież informacji czy ataki na usługi chmurowe. Różni się jedynie skala skutków. Dla dużej organizacji incydent jest utrudnieniem. Dla małej – może oznaczać realne ryzyko utraty płynności finansowej lub całkowity paraliż działalności.

Dlatego podstawy cyberbezpieczeństwa – edukacja pracowników, silne hasła, MFA, kopie zapasowe, monitoring – są równie ważne w firmach kilkuosobowych, jak i w dużych przedsiębiorstwach. Właściwe zabezpieczenia nie muszą być kosztowne, ale muszą być świadomie dobrane i konsekwentnie utrzymywane.

Jak usługi cyberbezpieczeństwa wspierają ciągłość działania firm?

Cyberbezpieczeństwo przestało być osobnym dodatkiem do infrastruktury IT. Dziś to element bezpośrednio powiązany z ciągłością działania i stabilnością całego biznesu. Każdy incydent – od phishingu po ataki ransomware – może zatrzymać systemy produkcyjne, utrudnić komunikację z klientami, zablokować dostęp do danych czy wymusić czasowe wyłączenie usług. Dlatego firmy coraz częściej traktują usługi cyberbezpieczeństwa jako strategiczne wsparcie, a nie koszt operacyjny.

Regularny monitoring, szybkie reagowanie, ochrona danych i sprawne procedury odtworzeniowe tworzą środowisko, w którym organizacja może działać nawet w obliczu incydentu. Kluczową rolę odgrywa tu odpowiednia infrastruktura oraz zespół specjalistów, którzy na bieżąco analizują zagrożenia i eliminują ryzyka, zanim te przerodzą się w realny problem.

W wielu firmach to właśnie współpraca z zewnętrznym partnerem – odpowiedzialnym za usługi SOC, SIEM, backup czy bezpieczeństwo chmury – zapewnia poziom ochrony, którego trudno byłoby osiągnąć samodzielnie. Dzięki temu organizacje mogą rozwijać swoje systemy, procesy i produkty, jednocześnie utrzymując wysoki standard bezpieczeństwa operacyjnego.

FAQ

Cyberataki mogą doprowadzić do utraty danych, przerw w działaniu systemów, strat finansowych i szkód wizerunkowych. Nawet niewielki incydent może sparaliżować procesy biznesowe, dlatego ochrona danych, systemów i pracowników staje się niezbędnym elementem prowadzenia działalności.

W małych i średnich firmach najlepiej sprawdzają się podstawy: edukacja pracowników, stosowanie silnych haseł i MFA, aktualizacje systemów, regularne kopie zapasowe i monitoring zagrożeń. Nawet proste środki mogą znacząco zmniejszyć ryzyko udanego ataku.

Tak – pod warunkiem że są wykonywane zgodnie z zasadą 3-2-1 i przechowywane również poza lokalną infrastrukturą, najlepiej w chmurze. Backupy pozwalają szybko przywrócić dane po zaszyfrowaniu ich przez ransomware, ograniczając straty i czas przestoju.

MFA chroni konta nawet wtedy, gdy hasło zostanie przechwycone lub wycieknie. Atakujący nie uzyska dostępu bez dodatkowego potwierdzenia, np. kodu SMS, aplikacji mobilnej lub klucza sprzętowego. To jeden z najskuteczniejszych i najprostszych do wdrożenia środków bezpieczeństwa.

SIEM zbiera i analizuje logi z różnych systemów, wykrywając podejrzane aktywności. SOC to zespół specjalistów, którzy te dane interpretują, reagują na incydenty i prowadzą działania naprawcze. W praktyce pełna ochrona wymaga zarówno technologii SIEM, jak i obsługującego ją zespołu SOC.